行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2024-08-14 09: 00: 00

软件开发过程中,特别是面对复杂的二进制程序时,逆向工程显得尤为重要。IDA(Interactive DisAssembler)作为一款强大的反编译工具,能够帮助我们深入理解程序的内部逻辑和内存布局,从而为调试和优化提供有力支持。本文将详细探讨如何通过IDA软件反编译理清复杂程序逻辑,以及在反汇编后如何分析程序的内存布局。

一、如何通过IDA软件反编译理清复杂程序逻辑

在使用IDA反编译复杂程序时,理清程序逻辑是至关重要的一步。下面是一些具体的方法和步骤:

1. 导入和初步分析:首先,将目标二进制文件导入IDA。IDA会自动进行初步分析,识别出程序中的函数、变量和数据段等基本结构。这一步为后续的深入分析打下基础。

2. 函数反编译:选择一个函数,然后使用快捷键“F5”查看该函数的反编译代码。IDA将汇编代码转换为更易理解的伪代码形式,帮助我们快速掌握函数的基本逻辑。通过反编译代码,可以迅速识别出函数的入口、出口以及主要操作。

3. 交叉引用和调用图:在IDA中,可以查看函数和变量的交叉引用以及函数调用图。这些工具能够直观地展示函数之间的调用关系,帮助我们理清程序的整体结构。交叉引用功能可以通过右键菜单中的“显示交叉引用”来访问,而调用图可以在“视图”菜单中的“函数调用图”选项中找到。

4. 分析关键路径:在复杂程序中,通常存在一些关键路径或核心算法。通过分析这些关键路径,可以更深入地理解程序的主要功能。例如,可以通过识别主循环、条件分支和核心数据处理函数,来了解程序的工作原理。

5. 注释和标记:在分析过程中,及时添加注释和标记是非常重要的。这不仅有助于记录我们的分析思路,还能为后续的分析工作提供参考。IDA允许我们在代码中添加注释,并为重要的函数和变量添加标记。

二、IDA反汇编后如何分析程序的内存布局

分析程序的内存布局是理解程序运行机制的关键。以下是使用IDA分析内存布局的具体步骤:

1. 查看段信息:打开IDA的“段”视图,可以查看程序中各个段的信息。段(Section)是内存中的基本单位,包括代码段、数据段、堆栈段等。通过查看段信息,可以了解每个段的起始地址、大小和属性,从而掌握程序的内存布局。

2. 分析堆栈布局:堆栈在程序运行过程中扮演着重要角色,存储了函数调用信息和局部变量。在IDA中,可以通过查看函数的反汇编代码来分析堆栈布局。例如,`PUSH`和`POP`指令用于操作堆栈,而`SUB ESP, xx`指令则分配堆栈空间。通过这些指令,可以推断出堆栈帧的结构。

3. 数据段分析:数据段存储了全局变量和常量。在段信息窗口中选择数据段,然后查看其反汇编代码,可以分析数据段的布局。例如,通过查看数据段的地址和内容,可以找到全局变量和常量的存储位置。

4. 内存映射:IDA的内存映射视图展示了程序在内存中的布局,包括代码段、数据段、堆栈段和堆段等。通过内存映射视图,可以全面了解程序在内存中的分布情况,识别出潜在的内存漏洞和安全风险。

5. 调试分析:通过连接调试器,实时监控程序的运行状态,分析内存布局。IDA支持多种调试器,如GDB和WinDbg等。通过调试分析,可以设置断点、查看寄存器和内存内容,深入理解程序的运行机制。

三、IDAPro代码分析的思路有哪些

在使用IDAPro进行代码分析时,有系统化的思路和方法可以帮助我们高效地理解和解读复杂程序。以下是一些常见的分析思路:

1. 静态分析与动态分析结合:静态分析通过查看反汇编代码和反编译代码,了解程序的结构和逻辑。动态分析通过运行程序,监控其行为和状态。将静态分析与动态分析结合,可以全面了解程序的工作原理和潜在问题。

2. 自顶向下分析:从程序的入口点开始,逐步深入到各个函数和模块。通过这种方法,可以先了解程序的整体结构,然后逐步细化到具体的实现细节。入口点通常是`main`函数或`WinMain`函数,通过查看这些入口点,可以快速找到程序的核心逻辑。

3. 功能模块划分:将程序划分为不同的功能模块,每个模块负责特定的功能。例如,可以将程序分为网络通信模块、文件操作模块、UI模块等。通过这种划分,可以有针对性地分析每个模块,提高分析效率。

4. 关键函数定位:通过交叉引用和调用图,找到程序的关键函数。这些函数通常是程序的核心部分,负责主要功能的实现。通过详细分析这些关键函数,可以快速理解程序的主要逻辑和功能。

5. 数据流分析:分析数据在程序中的流动过程,包括数据的生成、传递和使用。通过数据流分析,可以识别出重要的变量和数据结构,理解程序的处理流程和逻辑关系。

6. 安全漏洞识别:在分析过程中,关注可能存在的安全漏洞,如缓冲区溢出、内存泄漏、未初始化变量等。通过识别和理解这些漏洞,可以提高程序的安全性,防止恶意攻击。

总结来说,IDA软件通过其强大的反编译和反汇编功能,帮助我们高效地理清复杂程序的逻辑,并深入分析程序的内存布局。本文详细探讨了“如何通过IDA软件反编译理清复杂程序逻辑 IDA反汇编后如何分析程序的内存布局”,并介绍了IDAPro代码分析的思路。通过合理使用IDA和掌握分析技巧,逆向工程师可以深入理解和解读复杂程序,提高工作效率和分析质量。

展开阅读全文

︾

读者也喜欢这些内容:

IDA调试MBR切换到16位模式 IDA调试Apk修改寄存器v0

在逆向分析中,MBR和APK分别代表底层引导机制与上层移动应用的典型研究对象。前者常涉及16位实模式与汇编流程控制的深入理解,后者则要求熟练掌握Smali代码、寄存器模拟与调试器调用。IDA pro作为广泛应用的逆向工具,不仅支持对MBR类二进制的低位调试,也能在APK分析中发挥符号识别与寄存器控制优势。本文将围绕IDA调试MBR切换到16位模式和IDA调试Apk修改寄存器v0两个核心主题展开操作细节讲解。...

阅读全文 >

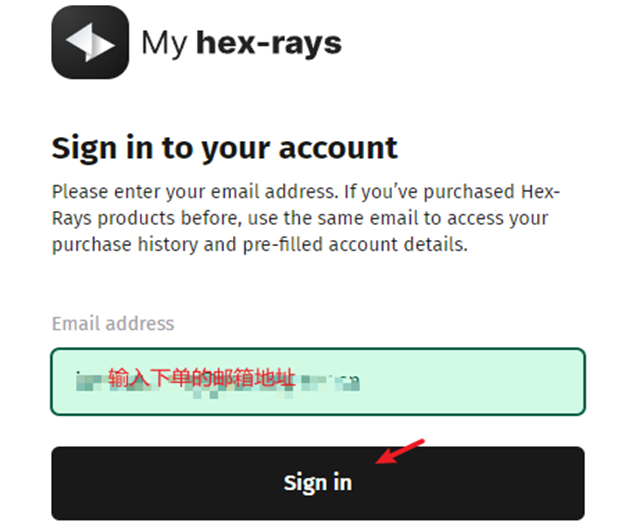

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >

IDA怎么修改汇编指令 IDA修改汇编代码快捷键

在使用IDA Pro进行二进制逆向分析时,经常需要对反汇编得到的代码进行调整和编辑,例如修正误识别的指令、插入特定的跳转逻辑、或清除垃圾代码结构。由于IDA Pro本身具有强大的交互式反汇编能力,因此“IDA怎么修改汇编指令,IDA修改汇编代码快捷键”成为用户搜索频率较高的实操问题。本文将围绕这个话题,从修改步骤到操作技巧全面展开,帮助用户高效掌控IDA Pro的编辑能力。...

阅读全文 >

IDA Pro反汇编出现一大堆函数如何优化 IDA Pro的反汇编性能

在使用IDA Pro对可执行文件进行静态分析时,经常会遇到“函数爆炸”——IDA Pro自动识别出大量函数,而其中很多其实并不是真正的代码入口。这些伪函数不仅影响阅读效率,还严重拖慢IDA Pro的分析性能。要搞清楚“IDA Pro反汇编出现一大堆函数如何优化IDA Pro的反汇编性能”,就必须深入理解IDA的工作机制,并对常见问题有针对性地进行处理。...

阅读全文 >