行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2024-12-13 09: 00: 00

你要说IDA,大家可能都会觉得它是逆向工程的神器。无论是分析程序的版本信息,还是抓取程序中的异常行为,IDA几乎都能帮你搞定。今天,我就来跟大家聊聊IDA怎么提取程序的版本信息,如何用IDA软件分析程序的异常行为,还有IDA反汇编功能怎么定位代码。掌握了这些技巧,程序分析也能变得更轻松,效率自然提升。

一、IDA怎么提取程序的版本信息

有时候我们在做逆向分析或者漏洞挖掘时,需要先搞清楚程序的版本信息。版本号有时候能告诉你很多事情,帮助你判断安全风险。那IDA该怎么提取版本信息呢?

其实步骤很简单,下面来一步步告诉你:

打开程序文件

第一件事就是把IDA打开,加载你要分析的程序。无论是.exe还是.dll格式的程序,IDA都能搞定。点开“文件”菜单,选择“打开”,然后找到你要分析的程序,加载进IDA就行了。简单吧?

查找版本信息

程序的版本号通常会保存在资源部分,尤其是在字符串里面。你可以在IDA的“字符串”窗口里搜索“Version”,如果你找到类似“1.0”或者“2.0”的字样,那基本上就是程序的版本信息了。就这么简单。

通过PE头提取

如果你分析的是Windows平台下的程序(比如.exe文件),你还可以通过PE头来提取版本信息。PE头其实就是程序文件的一部分,它包含了程序的基本信息。你可以通过IDA的“导览”窗口找到PE头,里面有一个“版本资源”选项,点进去就能看到版本号了。

利用脚本批量提取

如果你要分析的程序太多,手动一个个找就麻烦了。这个时候,IDA的Python脚本功能就能派上用场了。通过写一个小脚本,IDA就能自动扫描程序,提取版本信息。省时省力,效率大大提升。

这些步骤做起来并不复杂,基本上就可以帮助你提取程序的版本信息了。这对分析程序的漏洞、做安全检测很有帮助。

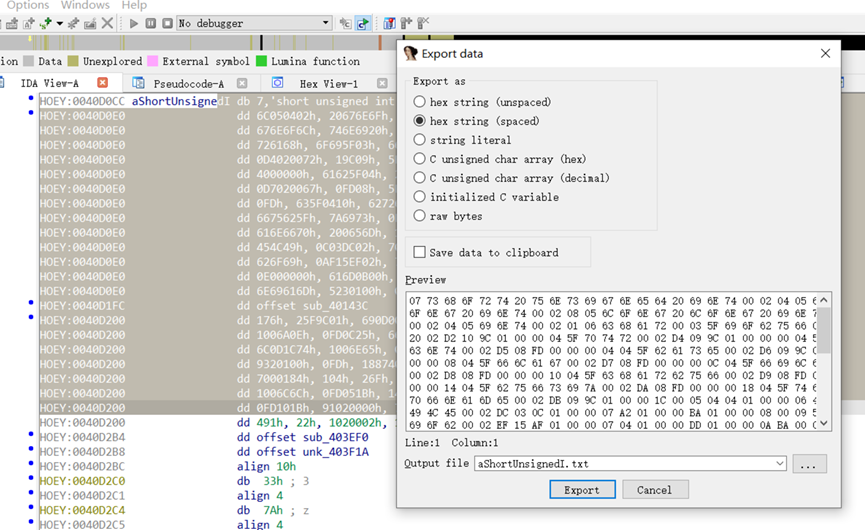

图1:提取版本信息

二、如何用IDA软件分析程序的异常行为

除了提取版本信息,IDA还可以用来分析程序的异常行为。程序运行时可能会有些奇怪的地方,像崩溃、死锁、甚至恶意行为。我们可以通过IDA来一步步找出这些异常。

接下来就给大家分享一下分析程序异常行为的几个方法:

静态分析

静态分析就是在不运行程序的情况下,通过查看程序的代码来分析异常。IDA会将程序反汇编成汇编语言,你可以看到每一条指令、每一个函数。程序的异常行为往往和某些函数的异常调用、跳转有关。IDA的静态分析能帮你抓住这些异常的蛛丝马迹。

定位异常代码路径

在程序中,异常行为往往出现在某些跳转指令(比如JMP、JE)出错的地方。IDA反汇编后,会把程序中的每个指令和跳转关系清晰地展现出来。你可以通过这些跳转指令,找到可能引发异常的代码路径。定位到了代码路径,就能深入分析异常发生的原因。

动态调试

除了静态分析,IDA还支持动态调试。什么意思呢?就是说,你可以让IDA直接运行程序,并实时观察程序的行为。这样,你可以直接看到程序运行时的异常,比如在某些特定的条件下,程序崩溃或者卡死。静态分析能给你大致的线索,但动态调试才是找出运行时异常的利器。

API调用跟踪

很多程序的异常或者恶意行为其实都是通过某些API调用来实现的。IDA可以帮助你查看程序调用了哪些系统API,并通过这些API来分析程序的行为。如果你发现程序频繁调用某些危险的API,或者修改了系统的关键资源,那就有可能是恶意行为。IDA的API跟踪功能能帮助你精确找出这些异常。

通过这些方法,你可以用IDA把程序中潜在的异常行为找出来,进一步分析异常的原因。IDA不仅能帮你找到问题,还能帮助你理解程序的内部机制,非常适合做漏洞分析、恶意程序分析等工作。

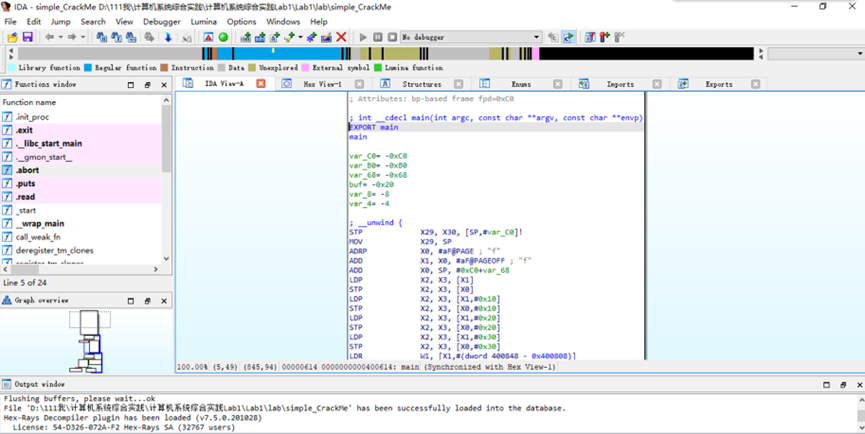

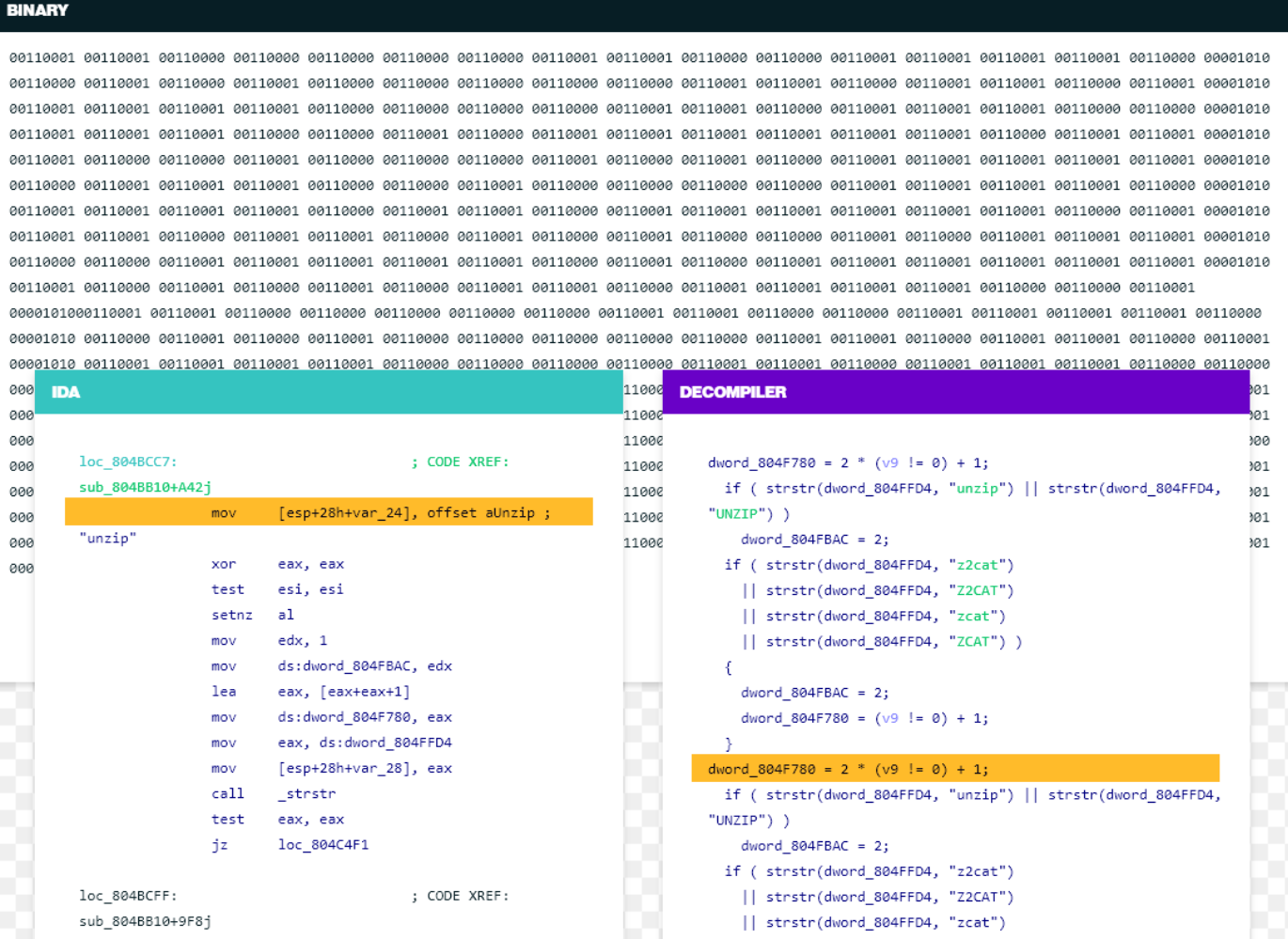

图2:动态调试

三、IDA反汇编功能怎么定位代码

IDA的反汇编功能简直就是逆向分析的灵魂。它能将程序的二进制代码转换成汇编语言,让你清楚地看到程序是怎么一步步执行的。如果你想知道某段代码是如何运行的,或者想定位某个特定的函数,IDA的反汇编功能会让你事半功倍。

自动反汇编

当你加载程序时,IDA会自动对程序进行反汇编,直接展示给你反汇编的代码。你可以通过IDA的反汇编视图看到每一条汇编指令。IDA会自动帮你识别程序中的函数和变量,把程序的结构整理得清清楚楚,这样你可以更容易理解程序的执行逻辑。

手动标记函数

有时候IDA没有自动识别出某些函数(尤其是加壳或者混淆过的程序),这时候你就可以手动标记函数。只要选中代码区域,右键点击“标记为函数”,IDA就会把这段代码识别为一个函数,方便你进一步分析。

定位到内存地址

如果你知道某段代码的内存地址,可以直接跳转到那个地址查看代码。IDA支持精准跳转到指定的内存地址,这样你就可以迅速定位到你关心的代码区域,省时高效。

查看控制流图和调用图

除了反汇编视图,IDA还提供了控制流图(CFG)和调用图(Call Graph)等功能。这些图能直观地展现程序的执行流程和函数之间的调用关系。通过这些图形化的视图,你可以清楚地知道程序是如何执行的,哪些函数互相调用,哪些是关键路径。对于复杂的程序,控制流图和调用图能帮助你快速抓住重点。

IDA的反汇编功能是逆向分析中最强大的工具之一。它能帮助你精准地定位到每一行代码,理清程序的执行路径,深入分析程序的行为。

图3:定位代码

四、总结

今天我们聊了IDA怎么提取程序的版本信息、如何用IDA软件分析程序的异常行为,还有IDA反汇编功能怎么定位代码。IDA不仅仅能帮助你提取版本信息,还能深入分析程序的异常行为,通过反汇编功能帮助你定位到程序的每一段代码。掌握这些技巧,你在逆向分析时绝对能够事半功倍。如果你对IDA还不熟悉,赶紧开始多加练习吧!掌握IDA的技巧,分析程序就能轻松搞定!

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >

IDA Pro调试过程中查看基址 IDA Pro调试多线程的解决方法

在逆向分析和漏洞挖掘的过程中,IDA Pro作为业界广泛使用的静态与动态分析工具,承担着极为关键的角色。尤其在调试环境中,程序基址的准确获取与线程调度的合理处理,将直接影响整个分析流程的准确性与效率。对于初中级用户而言,“IDA Pro调试过程中查看基址”与“IDA Pro调试多线程的解决方法”常常是易出错、高频卡顿的问题节点。本文将围绕这两个核心环节,进行实操级别的详细解析,并进一步延伸说明IDA Pro如何借助Trace功能还原函数调用路径,以帮助使用者构建完整调试体系,提升静动态结合分析的深度和广度。...

阅读全文 >

IDA Pro如何调试脚本 IDA Pro脚本调试可以使用哪些工具

做逆向工程或者安全分析的小伙伴都知道IDA Pro这个软件,它还有个功能很实用,就是脚本调试。IDA Pro的脚本功能不仅能做更深入的分析,还能省下很多重复劳动时间,让逆向过程变得特别高效。接下来,我们就聊聊IDA Pro如何调试脚本 IDA Pro脚本调试可以使用哪些工具这个话题。...

阅读全文 >

如何优化IDA Pro的反汇编速度?如何设置IDA Pro加快程序分析过程?

IDA Pro大家应该都知道,是逆向工程师必备的工具。有时候,当程序越来越大、分析任务越来越复杂时,IDA Pro的反汇编速度就会有点慢。今天就来分享一些优化的小技巧:如何优化IDA Pro的反汇编速度?如何设置IDA Pro加快程序分析过程?帮你提升IDA Pro的速度,让程序分析更流畅。...

阅读全文 >