行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2022-10-09 17: 50: 17

物联网(Internet of Things,简称IOT)是指通过各种信息传感器、射频识别技术、全球定位系统、红外感应器、激光扫描器等各种装置与技术,实时采集任何需要监控、连接、互动的物体或过程,采集其声、光、热、电、力学、化学、生物、位置等各种需要的信息,通过各类可能的网络接入,实现物与物、物与人的泛在连接,实现对物品和过程的智能化感知、识别和管理。

物联网是一个基于互联网、传统电信网等的信息承载体,它让所有能够被独立寻址的普通物理对象形成互联互通的网络,是工业4.0产业升级中非常重要的部分。

本文通过对IOT中各类基础设备进行介绍,并选择其中某一个利用IDA进行固件提前分析工作,案例收集了非常详细的步骤,详细对研究物联网的朋友会有所帮助。

一、基础装备介绍

螺丝刀套装

推荐图中的47件套装,适配类型多,可拆多种类型的硬件设备。

万用表

主要用来分析电路结构,识别调试接口。使用较多的功能是连通性测试,一般用来找GND引脚。GND找到之后就可调到电压档,识别出VCC引脚。

芯片测试夹

使用测试夹直接夹在芯片上进行测试,如提取固件、动态调试、监听通信内容等。

串口工具CMSIS-DAP

CMSIS DAP是ARM官方推出的开源仿真器,支持所有的Cortex-A/R/M器件,支持JTAG/SWD接口。

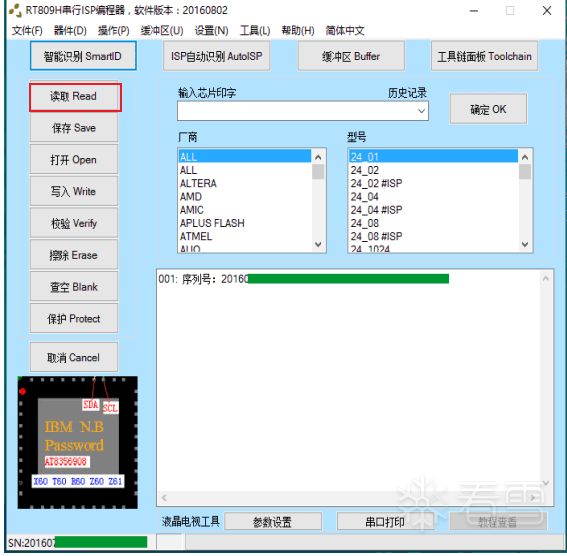

爱修编程器

爱修RT809H是维修界应用较广的一款编程器,支持读取众多型号的SPI/NOR/NAND/EMMC Flash,用于提取和烧录固件。

二、固件提取及分析

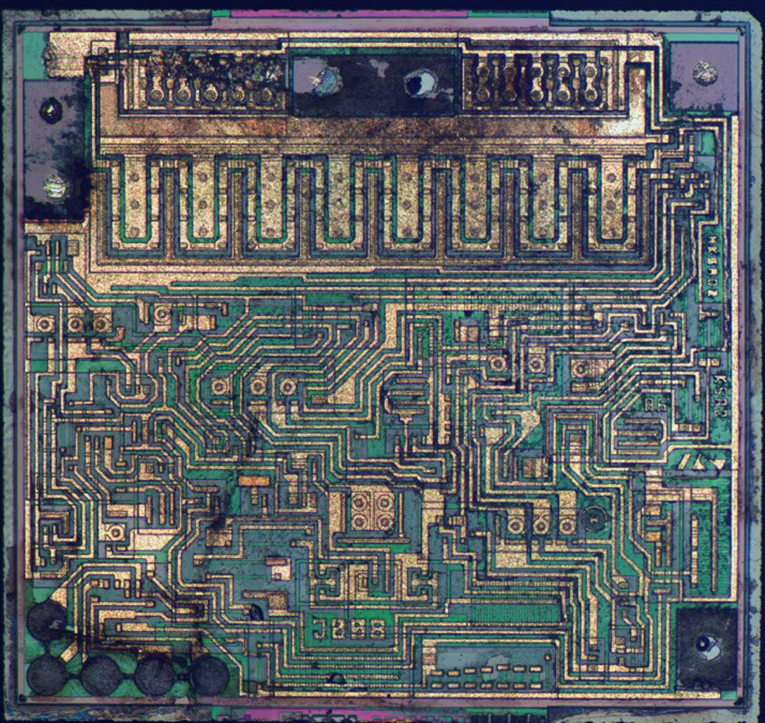

当我们拿到一台IOT固件设备,就不可避免的要对硬件进行侵入式的操作,比如取下flash芯片进行固件的读取,或者flash集成在MCU芯片中时需要进行剖片处理,或者利用其他漏洞来获取固件。

那么最终能够拿到固件,其中的过程是怎么样的呢?以剖片完成后为例,简单来介绍:

拆解介绍:

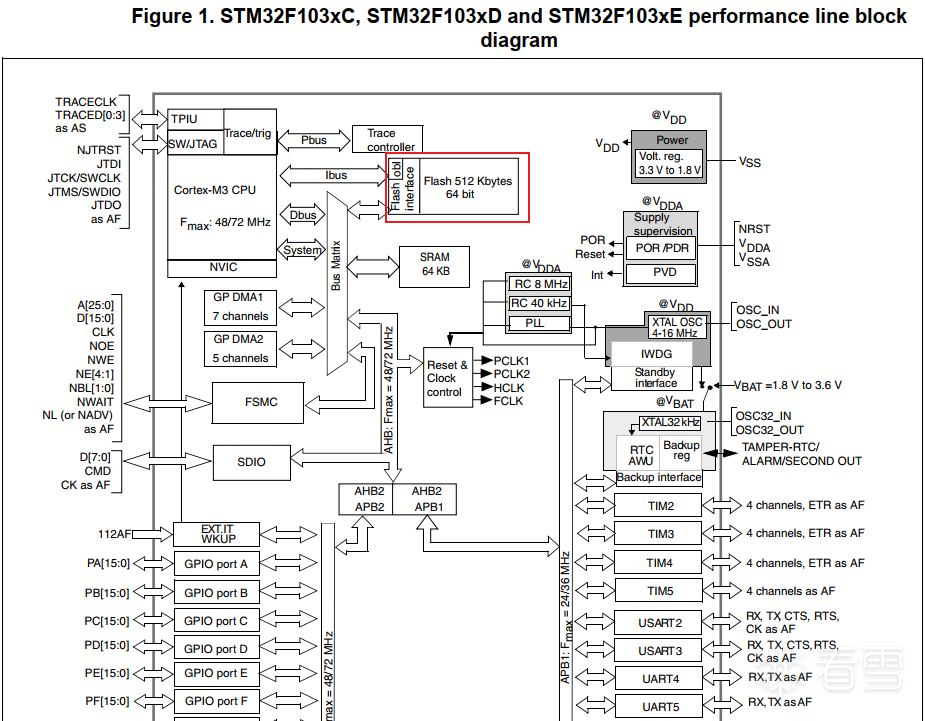

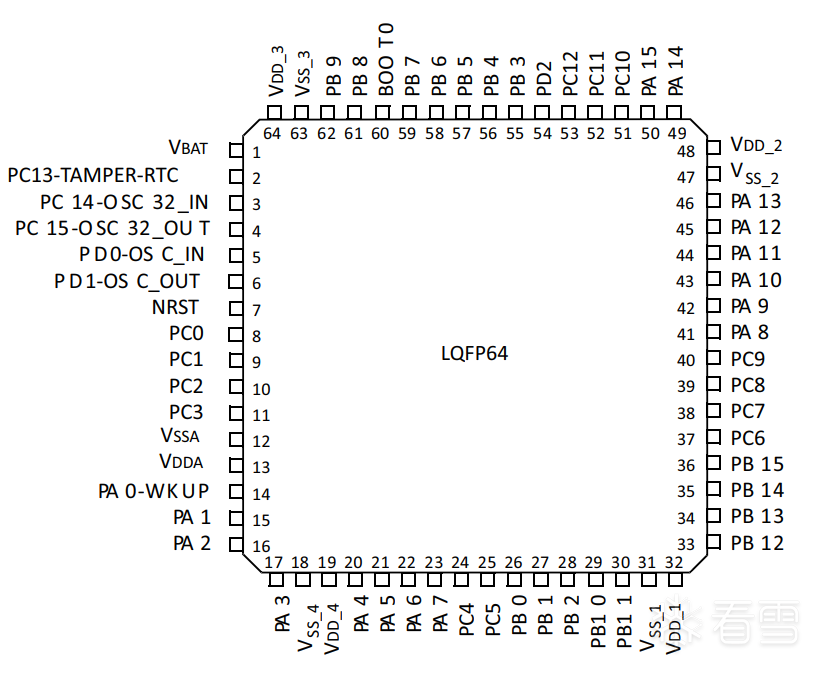

以意法半导体(ST)公司出品的一款芯片为例做拆解介绍。为什么需要对此芯片进行拆解,因为剖片处理后需要更换新的芯片做测试,会把剖片后的程序进行提取,在新的芯片上进行烧录,测试判断是否抛片成功,型号为STM32F103RC,通过搜索引擎就可以找到网上公开的芯片手册。

拆解方法分为两种,一种是直接使用焊络铁进行锡的去除,另一种就是使用热风枪,常规的都是使用热风枪,对着芯片周围进行加热,大概来回加热两分钟,等锡融掉后使用镊子夹起芯片。

注意,热风枪针对普通板时,温度不宜过高,过高会导致芯片底盘脱落或者导致元器件损坏,300多度左右差不多,针对比较厚的板子,散热较快的,那么就可以调到400多度。

通过查看芯片手册,就会发现这块板子上的flash是集成在MCU中,另外要说明的是固件存放的位置一般分为两种,一种是集成在MCU中,另外一种是单独放在一块芯片上。

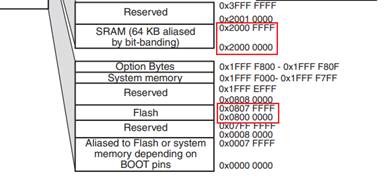

这块芯片的flash就是存在MCU中,如下图所示:

1、热风枪温度调节,大概320度左右

2、使用热风枪拆解芯片,沿着引脚周围吹

3、换芯片时,要注意第一引脚要与PCB板上底盘一一对应,一般来说PCB制作时,会对第一引脚的位置进行标记,同理,芯片厂家也会对其进行标记。使用镊子夹起对准底盘并固定住,另外一只手拿起焊络铁进行上锡操作。

4、一般比较常用的是使用脱焊方法进行焊接。络铁头也分为不同的类型,尖形、扁形、马蹄形和刀型,这里使用的是刀型进行脱焊。

5、络铁头上沾着锡,也在焊盘上稍微镀一些锡之后,顺着引脚的方向向外侧拉动烙铁,带出一些锡。将芯片合适的覆盖在焊盘上,对齐。用烙铁加热引脚,使得芯片与焊盘结合。

用烙铁滑动每个引脚。对于引脚上多余的锡,可以使用助焊剂,助焊剂的密度是小于锡的密度的,它能均匀地在被焊金属表面铺展,呈薄膜状覆盖在锡和被焊金属表面,有效地隔绝空气,促进焊料对母材的润湿(注意,助焊剂会使用的很频繁),上锡的步骤是繁琐的,如果检查出虚焊或者引脚间有粘连,还得返工,所以焊接时得细心。

沿着引脚从上至下进行焊接,其他三个方向为同样的操作。

6、最后焊接好之后,使用放大镜查看是否存在虚焊或引脚之间是否存在黏连。这里经费有限,无法用显微镜查看,但是也可以通过32倍放大镜查看,观察后没问题就可以通过串口进行调试了。

编程器的使用

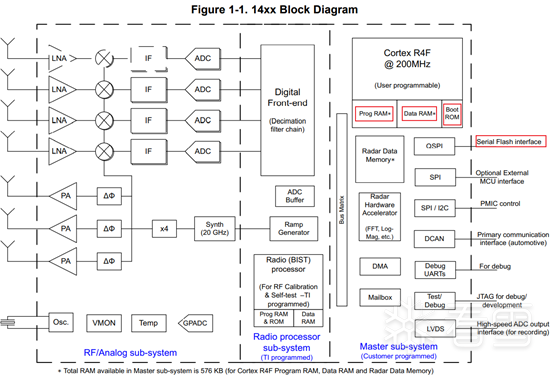

之前有提到flash存放的位置有两种,编程器就是针对单独存放固件的芯片,某一款存在外设flash的架构图:

可以看到内部并没有flash部分,只有内存、内存数据、和一个boot启动程序。下面使用了连接外部Flash的QSPI协议。

编程器提取flash步骤:

1、将被烧写的芯片按照正确的方向插入烧写卡座(芯片缺口对卡座的扳手)。

2、将配套的电缆分别插入计算机的串口与编程器的通信口。

3、打开编程器的电源(电源为12V),此时中间的电源发光管指示灯亮,表示电源正常。

4、运行编程器软件,这时程序会自动监测通信端口和芯片的类型,直接读取bin文件

串口的使用

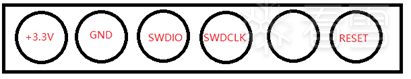

观察PCB板可以看到存在留出的接口。结合芯片手册可用万用表测出各个孔的作用:

检测后得出,分别是电源、接地、输入输出口、时钟,最后则是reset复位引脚:

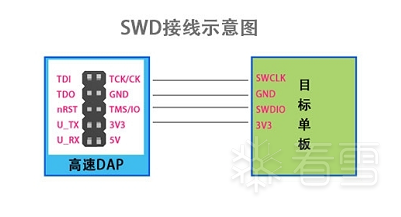

与CMSIS-DAP对应引脚相连接配合keil5进行动态调试:

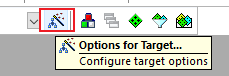

打开keil5 IDE新建一个工程,选择对应的芯片型号,选择目标选项:

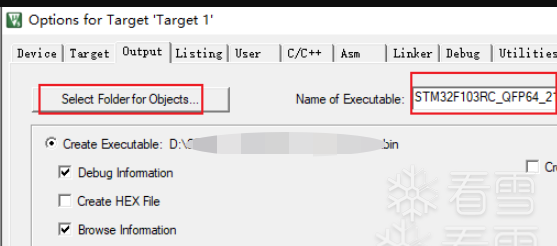

选择output,在选择需要调试的目录和文件名(后缀也得加上):

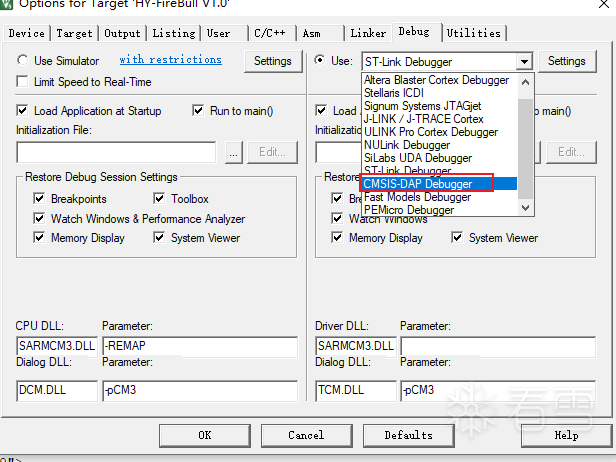

选择debug调试→CMSIS-DAP Debugger:

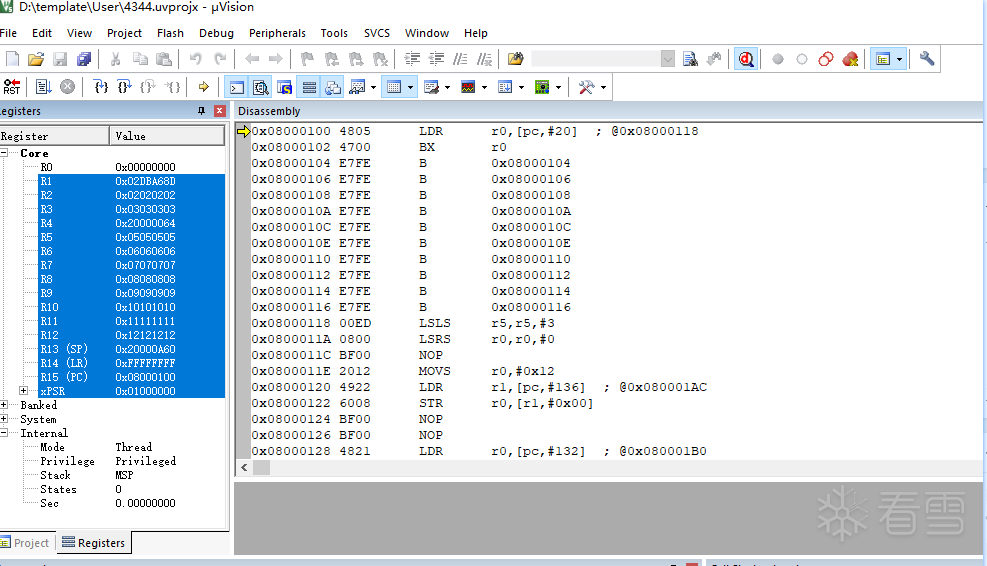

最后ctrl+F5运行:

固件分析流程

首先是固件加载基址,通过搜索STM32F103RC芯片手册,找到程序RAM区域和ROM区域地址,配合IDA静态分析工具分析。芯片手册上的基址及大小:

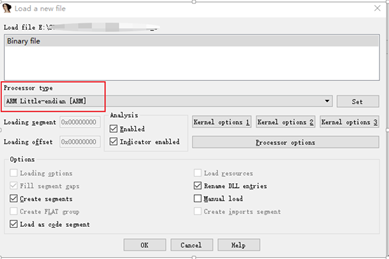

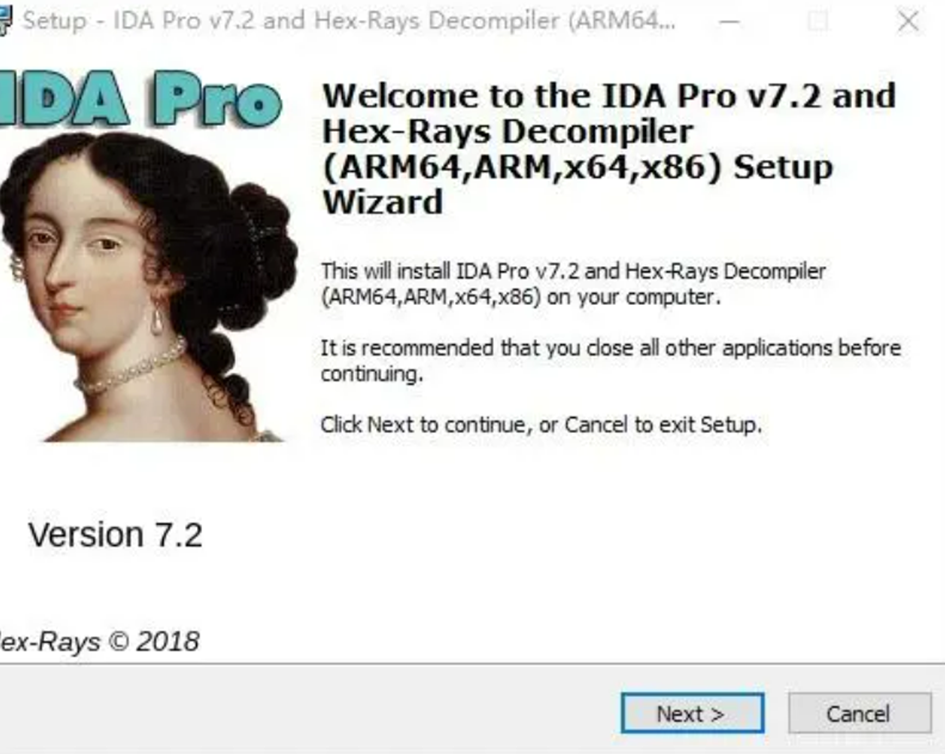

打开IDA处理器选择ARM小端:

填充加载基址及大小:

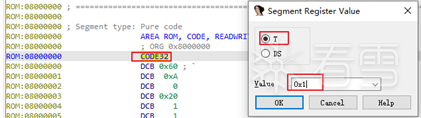

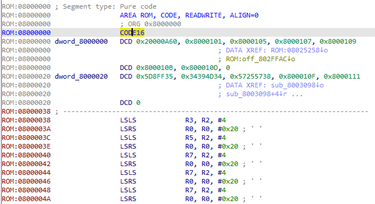

因为是使用的是ARM7 Cortex-M3处理器架构,那么指令集就存在32位ARM指令集和16位Thumb指令集。需要在IDA中ROM开始的位置,快捷键alt+G更改设置,CODE32更改为CODE16,设置T值为0x1,更改前:

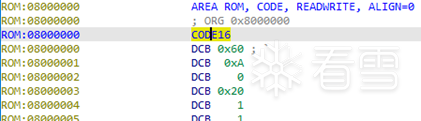

更改后:

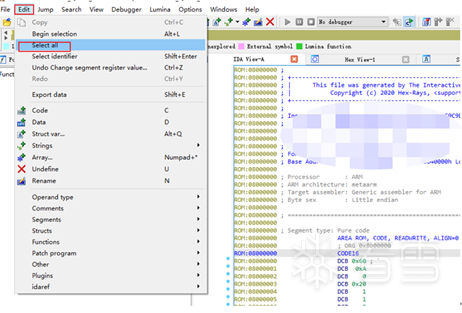

选择Edit→select all

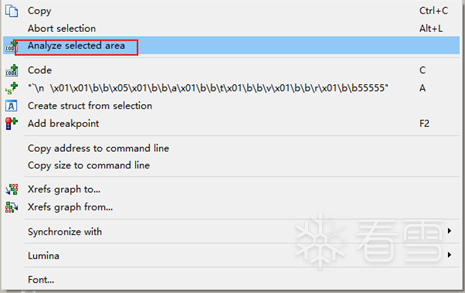

选中之后右键点击分析选择区域:

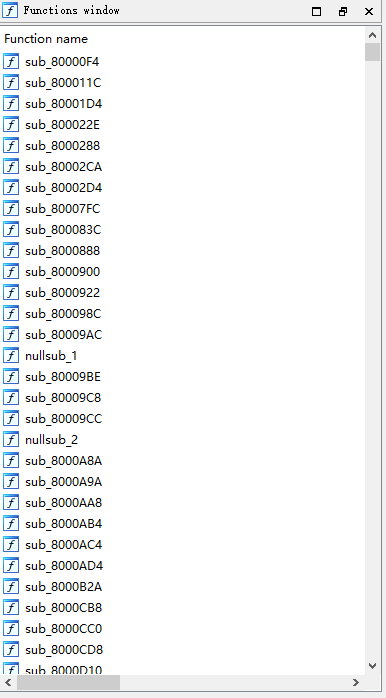

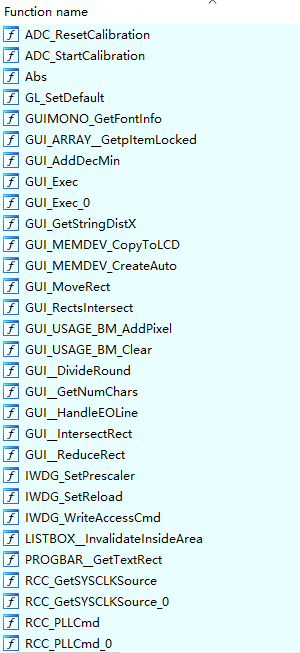

IDA成功解析出所有函数:

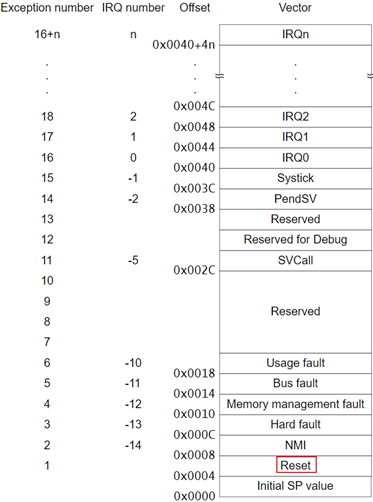

复位向量

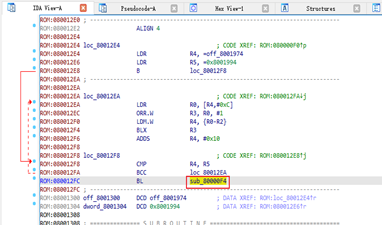

只要是基于STM32系列的芯片,就会存在中断向量表,在中断向量表中,Reset可以定位程序是从哪里开始执行的,代码从偏移为4的位置开始查看汇编。

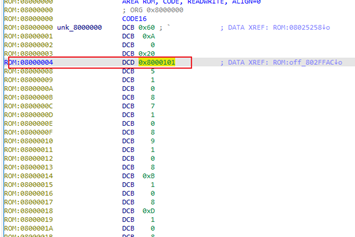

一开始IDA只识别为数据:

把未识别的这一块数据按U键变成二进制,在地址为0x8000004的位置按一下Q就显示出一个地址,双击跳转过去:

通过一系列的B、BX,BL汇编指令跳转最终找到Reset函数入口位置:

SVD文件

讲SVD文件之前,需要介绍一下CMSIS(微控制器软件接口标准的缩写),CMSIS可实现与处理器和外设之间的一致且简单的软件接口,从而简化软件的重用,缩短微控制器开发人员新手的学习过程。

CMSIS包含以下组件:

CMSIS-CORE:提供与Cortex-M0、Cortex-M3、Cortex-M4、SC000和SC300处理器与外围寄存器之间的接口

CMSIS-DSP:包含以定点(分数q7、q15、q31)和单精度浮点(32位)实现的60多种函数的DSP库

CMSIS-RTOS API:用于线程控制、资源和时间管理的实时操作系统的标准化编程接口

CMSIS-SVD:包含完整微控制器系统(包括外设)的程序员视图的系统视图描述XML文件

SVD文件通常与设备参考手册中芯片供应商提供的信息相匹配。SVD相当于把传统的芯片手册(DATA SHEET)给“数字化”了,手册是给人看的,而SVD采用XML文档结构化的方式,是给机器、开发环境、MDK/IAR等软件“看”的,SVD文件中定义了某个芯片的非常详细的信息,包含了哪些片内外设,每一个外设的硬件寄存器,每一个寄存器中每一个数据位的值,以及详细的说明信息。

简而言之,SVD文件在IDA中加载之后可以识别特殊寄存器,是定位关键代码位置方法之一。

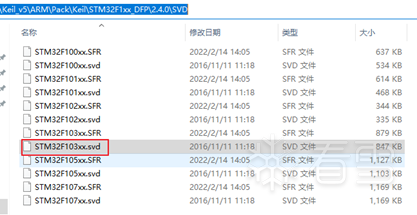

SVD文件加载流程

Keil5 IDE自带CMSIS文件,就可以直接搜索到具体想要的型号,这里在默认安装路径下找到相应的位置:

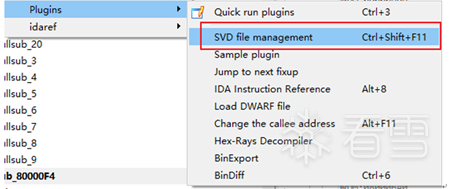

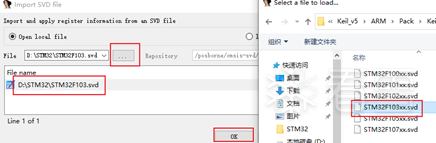

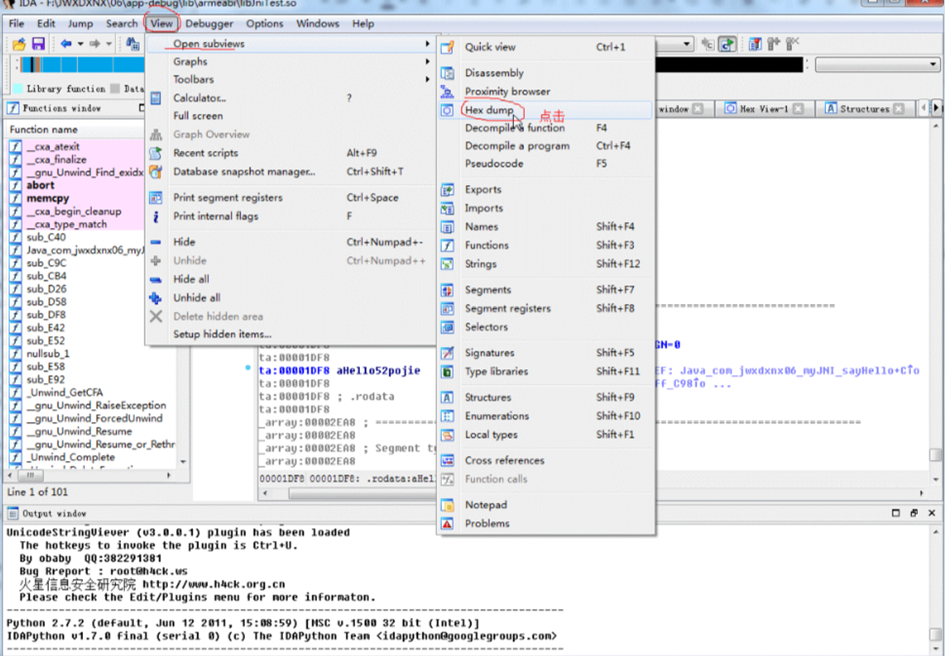

选择IDA插件→SVD文件管理或者使用快捷键也可以:

选择完成之后就可以识别特殊寄存器了:

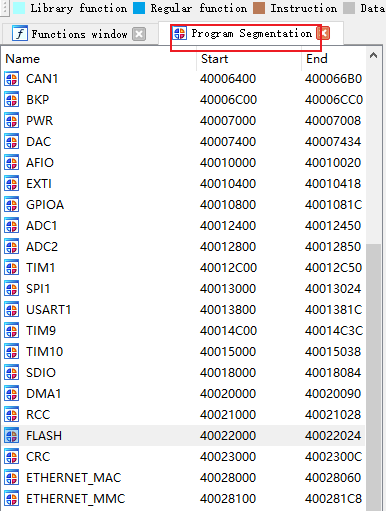

快捷键shift+F7调出窗口查看所有识别出来的特殊寄存器:

符号签名

到这还不能很好的分析程序,一些库函数如果没有符号的也看不出是否是库函数。还是需要制作签名。IDA通过sig文件中的特征码匹配识别函数。

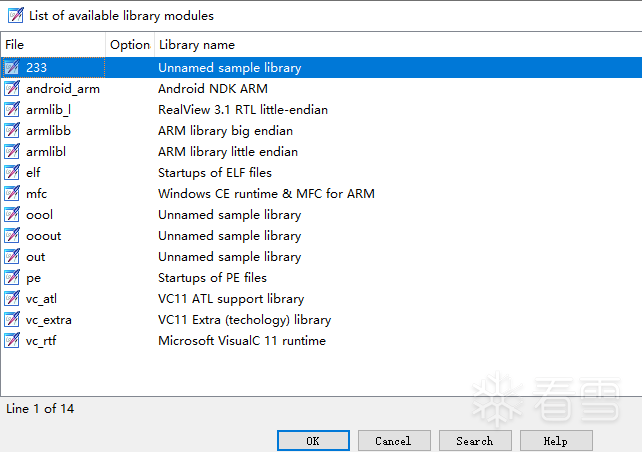

在这里使用来自看雪论坛的群友制作的工具,下面介绍如何使用签名。

sig制作过程:

1、利用FLAIR解析器为静态库创建一个模式文件(.pat)

2、运行sigmake.exe处理创建的模式文件,生成一个签名文件(.sig)

使用方法:https://bbs.pediy.com/thread-263254.htm

在IDA中的使用:

1、将制作好的签名放在IDA的IDA 7.5\sig\arm目录下

2、快捷键SHIFT+F5加签名,选择应用新签名,就可以添加相应的sig文件了

3、快捷键SHIFT+F5加签名

关键函数

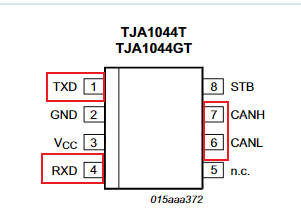

此固件设备是通过CAN协议进行通信的,一开始使用万用表测CAN线通路,未测通,拆开OBD接口,发现内有乾坤。查看此PCB板上的芯片手册6、7pin分别连接CAN高和CAN低的。

4pin分别是传输和接收:

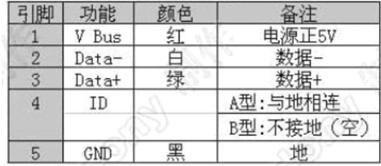

Mini-USB引脚定义:

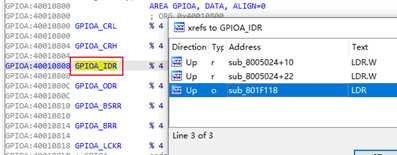

那么此电路的作用就是让CAN协议转化为USB协议进行通信。通过交叉引用就能知道那些地方调用了特殊寄存器,比如GPIOA引脚。

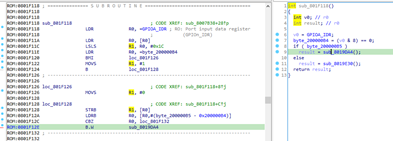

应重点关注GPIOA_IDR,是作为接收数据的寄存器,接收到的CAN数据会经过转换,跑到此寄存器中,可以看到,先既有读也有引用,到引用的位置进行查看:

结合汇编查看伪代码,可以看到输入的数据判断第三位是否为1,为1则执行0x8019DA4的函数,否则执行其他函数,顺便说一句,输入数据寄存器只有两个值也就是只识别高低电平,1和0

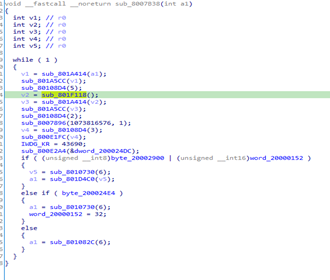

继续交叉引用,发现在上一层是一个一直为''真''的循环,那就更加确定是在接收CAN数据了。

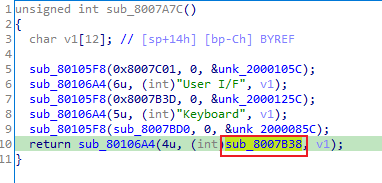

继续向上追踪,猜测0x8007A7C为这个程序的核心函数:

三、总结

这就是完整分析固件的一系列流程,需要注意的是能成功提取固件,前提是不加密或已经解密后的固件。

本文转自【看雪论坛】,作者【APT_华生】

展开阅读全文

︾

读者也喜欢这些内容:

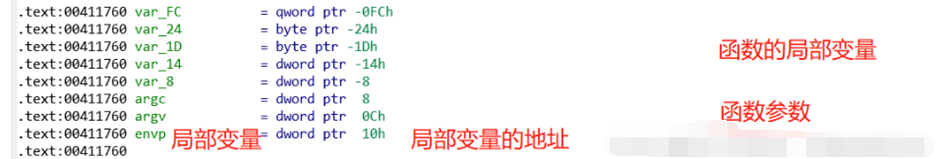

ida怎么查看变量的值?ida怎么看函数流程图?

在软件开发和逆向工程行业,ida(Interactive DisAssembler)作为一种强悍的多处理器调试器和反汇编器,它遭受安全研究人员及反向工程师的欢迎。它提供了很多作用,包括但不限于变量值查看、函数流程表分析等,大大提升了软件分析的效率和深层。本文介绍了ida怎么查看变量的值,ida怎么看函数流程图的内容,为许多反向工程师和软件开发人员给予有用的指南。...

阅读全文 >

IDA怎么修改字符串内容?IDA修改后怎么保存?

在软件开发和逆向工程领域,IDA Pro是一种极其强悍的工具,广泛用于程序剖析、调试和修改。它不仅支持多种处理器架构,还提供了大量的作用,以适应高档讲解的必须。本文将围绕ida怎么修改字符串内容,ida修改后怎么保存这一主题,详细描述怎样在IDA中更改字符串内容,及其修改后的存放方式。此外,我们还将探讨IDA转变的应用场景,帮助读者更深入地了解IDA的实际应用价值。...

阅读全文 >

芯片逆向工程是什么?使用IDA进行芯片逆向工程教程

在如今智能时代,芯片开发已成为技术产业的关键,危及很多领域发展和创新。但是,对于很多非专业人士而言,芯片逆向工程可能是一个怪异的界定。本文将详细解释芯片逆向工程是什么,使用IDA进行芯片逆向工程教程,及其IDA在芯片领域的其他应用。...

阅读全文 >

反汇编工具有哪些 反汇编工具使用方法

在当今高速发展的技术时代,反汇编工具在软件开发和安全分析领域中扮演着重要角色。了解不同的反汇编工具及其使用方法对于程序员和安全研究人员来说至关重要。...

阅读全文 >